Blog

Microsoft Azure – Forøgelse af basissikkerheden

Forøgelse af basissikkerheden for alle organisationer i verden med 2-factor login

Microsoft har nu påbegyndt udrulningen af sikkerhedsstandarder til eksisterende Microsoft-kunder, som endnu ikke har udrullet sikkerhedsstandarder eller Azure AD Conditional Access.

Identity-sikkerhedsteamet blokerer hver dag titusinder af angreb, men desværre kommer nogle igennem. Hver kompromitteret konto giver angribere adgang, som kan medføre en reel skade.

De fleste af disse angreb kunne stoppes med god sikkerhed, hvorved multifaktorautentificering (MFA) ved login spiller en stor rolle. Multifaktorautentificering kræver ved login en række godkendelsesprotokoller.

Microsoft har derudover angivet, at ved antallet af hackede konti, har mere end 99,9% ikke MFA, hvilket gør brugerne mere sårbare over for både password spray, phishing og genbrug af adgangskoder. Desværre mangler mange virksomheder et team af sikkerhedseksperter til at løse disse problemer, og de har ofte slet ikke noget it-team. Så selvom industrien er klar over vigtigheden af MFA, er der ingen til at høre eller udføre på disse sikkerhedsmandater. Disse organisationer er ofte de mest sårbare og oplever de mest kompromitterede konti.

MFA er en godkendelsesforanstaltning, som forbedrer din sikkerhed i virksomheden markant.

For at løse dette, introducerede Microsoft sikkerhedsstandarder i oktober 2019 for nye lejere/forpagtere, hvilket sikrede, at nye kunder ville blive oprettet og samtidig vedligeholdt med grundlæggende sikkerhed på plads – især MFA og moderne godkendelseskrav – uanset licens. Nu, et par år senere senere er nu mere end 30 millioner organisationer beskyttet af sikkerhedsstandarder. Disse organisationer oplever 80 procent mindre kompromis end den samlede lejerpopulation. De fleste forpagtere lader det bare være tændt, mens andre tilføjer endnu mere sikkerhed med betinget adgang, når de er klar.

Lejere/forpagtere oprettet før oktober 2019 var ikke inkluderet i sikkerhedsstandarder og var stadig sårbare overfor f.eks. hacking, medmindre de eksplicit aktiverede funktioner som;

- Betinget adgang

- Identitetsbeskyttelse

- MFA

Mange organisationer er ikke klar over disse muligheder – eller den stadig farlige bølge af angreb, de forhindrer.

Hvad kan man forvente af forøgelsen af basissikkerheden i Azure fra Microsoft?

Sikkerhedsstandarder udfordrer brugere med MFA, når det er nødvendigt, baseret på faktorer som placering, enhed, rolle og opgave. På grund af administratorerne skal foretage ændringer i dit miljø, er de forpligtet til at udføre MFA, hver gang de logger ind.

Sikkerhedsstanderne vil først blive udrullet til kunder der;

- ikke bruger betinget adgang

- ikke har brugt sikkerhedsstandarder før

- ikke aktivt bruger ældre godkendelsesklienter

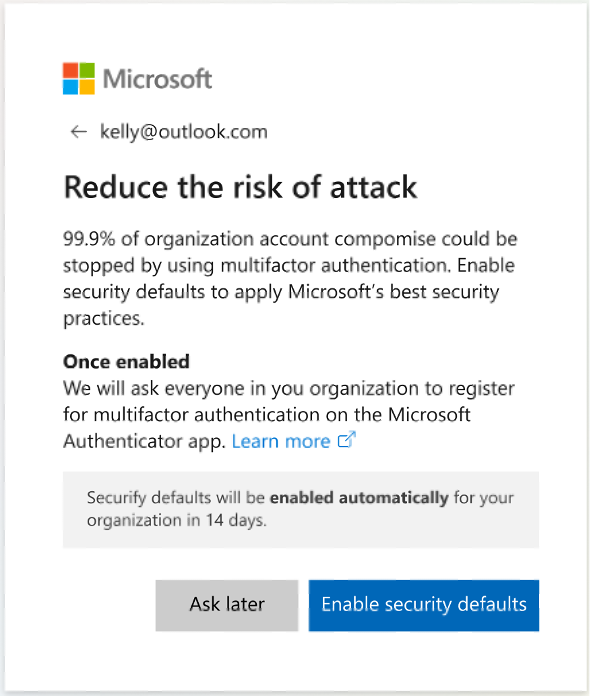

Globale administratorer af kvalificerede lejere/forpagtere vil blive underrettet via e-mail. Derefter, fra slutningen af juni, vil de modtage følgende “prompt” under login –>

Globale administratorer kan tilvælge sikkerhedsstandarder med det samme eller snooze i 14 dage – det er dog også muligt at fravælge sikkerhedsstandarder i de 14 dage.

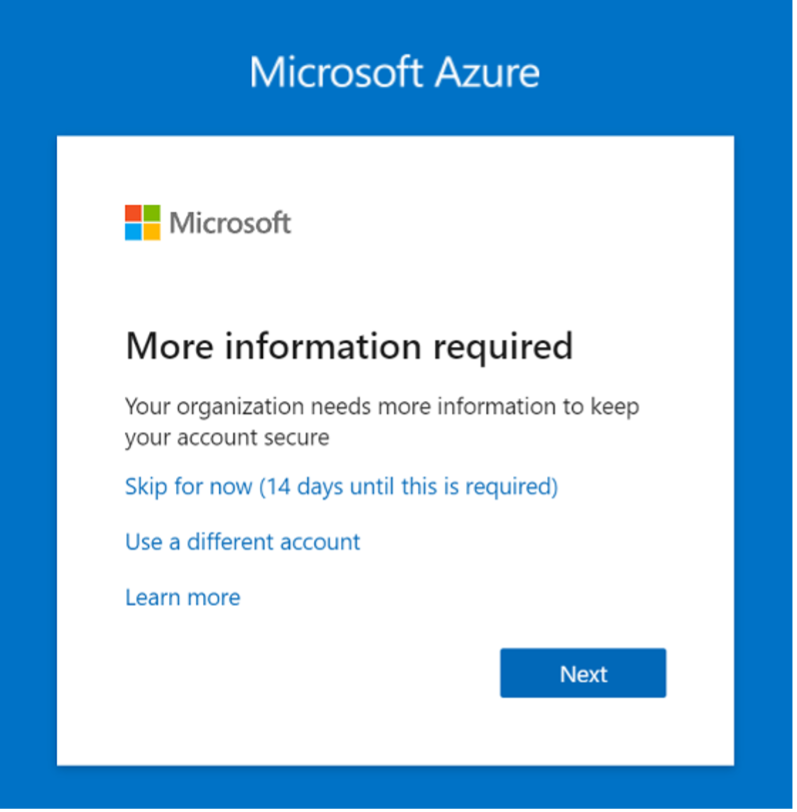

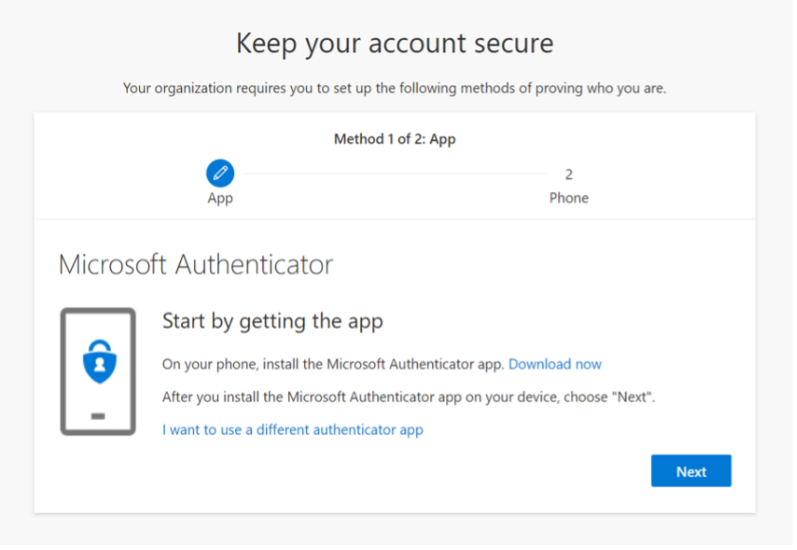

Efter sikkerhedsstandarder er aktiveret, bliver alle brugere i miljøet bedt om at tilmelde sig MFA. Igen er der her en henstandsperiode på 14 dage til registrering. Brugere bliver bedt om at registrere sig ved hjælp af Microsoft Authenticator-appen, og globale administratorer bliver bedt om et telefonnummer.

Dette er en massivt forbedret sikkerhedsposition mod identitetsrelaterede angreb.

Hvad hvis du ønsker at acceptere risici og ønsker at lade sikkerhedsstandarder være deaktiveret?

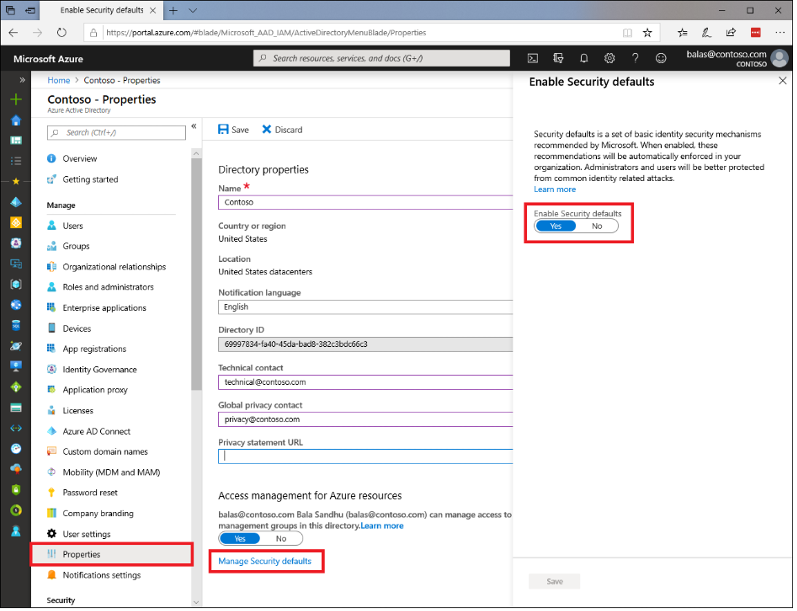

Hvis du accepterer risikoen ved ikke at bruge et grundlæggende sikkerhedsniveau for din organisation, kan du deaktivere sikkerhedsstandarder gennem Azure Active Directory-egenskaberne eller gennem Microsoft 365-adminstrationscenteret.