Blog

SIEM baseret på danske LogPoint

SIEM er en komplet guide til Security Information and Event Management.

SIEM (Security Information and Event Management) er en løsning, der leverer overvågning, sporing og alarmering af sikkerhedshændelser eller hændelser inden for et IT-miljø. SIEM sikrer et omfattende og centraliseret overblik over sikkerheden i en IT-infrastruktur. Det giver de eksperter, der arbejder med cybersikkerhed, indsigt i aktiviteterne i deres IT-miljø.

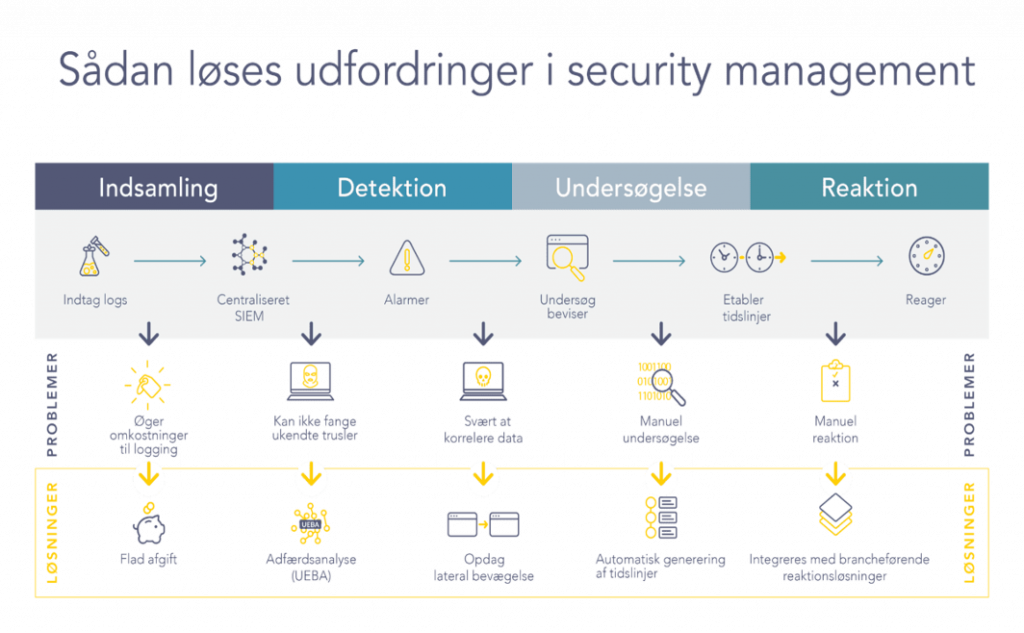

Hvordan virker SIEM-software?

SIEM-software indsamler og aggregerer logdata, der genereres gennem hele organisationens IT-infrastruktur, fra cloud-systemer og applikationer til netværks- og sikkerhedsenheder, såsom firewalls og antivirus. Softwaren identificerer, kategoriserer og analyserer derefter hændelser og begivenheder. SIEM-analyser leverer alarmer, dashboards og rapporter i realtid til flere kritiske forretnings- og ledelsesenheder. Moderne SIEM-løsninger anvender også machine learning den tilsyn for at muliggøre sporing af anormaliteter (User and Entity Behavior Analytics) til de indsamlede logdata.

Fordele ved en SIEM løsning:

- Alle sikkerhedsalarmer samles et sted – I REALTID, dette giver mulighed for at se sammenhænge ved et angreb.

- Det er vanskeligt at efterforske alarmer enkeltvis og der vel nemt opstå falsk positive, og enkelt alarmer er hver for sig mindre alvorlige.

- En SIEM løsning betragter alle alarmer i en samlet tidslinje og opdager et større angreb.

Overvågning af logs fra hele IT installationen.

Indsamling af logs og events fra Microsoft 365, brugernes adfærd, netværk, servere, firewalls mm.

Bearbejdning med AI og alarmering ved incidens der afviger fra normalen.

Kunden modtager en månedlig standard rapport med personlig rådgivning og anbefalinger fra IT Confidence.

Der er mulighed for at få flere rapporter og dashboards udarbejdet.

Cybersikkerhed til kritisk infrastruktur

Løsninger til kritisk infrastruktur og industrielle systemer bruger ofte en blanding af “off-the-shelf” og custom applikationer, hvilket gør dem sårbare over for cybertrusler. Imidlertid må sikkerhedsmekanismer til at beskytte infrastrukturen ikke forstyrre kritiske funktioner, som vores samfund stoler på. Resultatet er derfor en øget udfordring for administration af cybersikkerhed i kritisk infrastruktur.

Truslen for kritisk infrastruktur

Supervisory control and data acquisition (SCADA) og industrial control systems (ICS) er hjørnestenen for løsninger til kritisk infrastruktur. SCADA netværk er designet til at levere en robust ydeevne, pålidelighed, fleksibilitet med mindre opmærksomhed på cybersikkerhed. SCADA netværk er sårbare over for afbrydelse af drift, omdirigering af processer eller manipulation af driftsmæssige data. Et cyberangreb kan resultere i bekymringer for sikkerheden eller alvorlige forstyrrelser af en nations– eller virksomheds kritiske infrastruktur.

I kritiske infrastruktur løsninger, især i energisektoren, er der rapporteret om øgede forekomster af advanced persistent threats (APTs). For at tilføje til problemet er det vanskeligt at opdage kompromittering. Hackere kan navigere rundt infrastrukturen længere perioder hvilket kan være svært at opdage uden passende implementering af netværkssikkerhed.

Top 10 ”use cases”

- Godkendelsesaktiviteter

Godkendelsesaktiviteter med tilføjet kontekst, f.eks. - Kontoadministration

Overvågning af oprettelse, sletning af brugerkonto og andre aktiviteter til overvågning af ressource- og systemadgangsrettigheder. - Tilslutningsaktiviteter

Overvågning af forbindelsesaktiviteter for at give et overblik over netværksforbindelserne efter status, oprindelse og retning. Dette definerer, om forbindelser er tilladt/nægtet, værtsnavn, landenavn på kilde og destination og retning. - Politikrelaterede aktiviteter

Overvågning og registrering af politikændringer, f.eks. - Afsløring af trusler, malware og sårbarheder

Aktiviteter i forbindelse med trusler, såsom indikatorer for kompromis, malwareinfektioner og identifikation af sårbare systemer - Operationel indsigt

Aktiviteter, der er relateret til overvågning af daglige driftsaktiviteter, f.eks. - Unormal adfærd

Objektbaserede profiler, der bruger ML-teknikker til at identificere skadelig adfærd, f.eks. - Alarmering og reaktion på hændelser

Eventuelle mistænkelige situationer, der udløser advarsler og efterfølgende hændelsesstyringsprocessen. - Overholdelse, regulering og revision

Krav til overholdelse og revision af lovgivningen såsom ISO27001, GDPR, PCI DSS, HIPAA og mange flere. - Avanceret korrelation og berigelse

Joinforbinde og efterfulgt af forespørgsler, udvidet med matematiske operationer og sammenlægninger til korrelationsbaserede avancerede analyser

Sporing af avancerede trusler

Med LogPoints SIEM værktøj udføres avanceret trusselsregistrering i realtid og over lange perioder, hvilket muliggør analyse og rapportering af tendenser og adfærd hos enheder og brugere i organisationen. Vores avancerede analyser bruges også til at overvåge dataadgang, application aktivitet og fungerer som kontrol til sporing af avancerede vedvarende trusler (APT).

LogPoints trusselsregistrerings funktioner inkluderer berigelse med interne eller eksterne kontekstuelle oplysninger, såsom threat intelligence, brugernavne eller tidsmæssig viden.

Dette gør det muligt for sikkerhedsanalytikere at operere hurtigere og mere effektivt. Du har også adgang til effektive ad hoc forespørgsler, maskinindlæring og UEBA -funktioner. Fordelene ved SIEM: mere ydedygtig og effektiv trusseljagt.

Sikkerhedsovervågning

LogPoint er et effektivt log management værktøj, der muliggør grundlæggende sikkerhedsovervågning og bruges ofte til compliance rapportering og realtidsovervågning af sikkerhedskontrol. LogPoint opfylder grundlæggende krav til sporing af trusler, compliance-revision og rapportering. Med fleksibel, praktisk indsamling og opbevaring af logfiler kan LogPoint imødekomme din revisors behov – hvilket gør compliance meget lettere.

Populære cases blandt vores kunder til grundlæggende sikkerhedsovervågning dækker en lang række sikkerhedskilder, herunder: / p>

- Perimeter- og netværksenheder

- Endpoint-agenter

- Kritiske applications

- Andre infrastrukturkomponenter

Undersøgelse og reaktion på hændelser

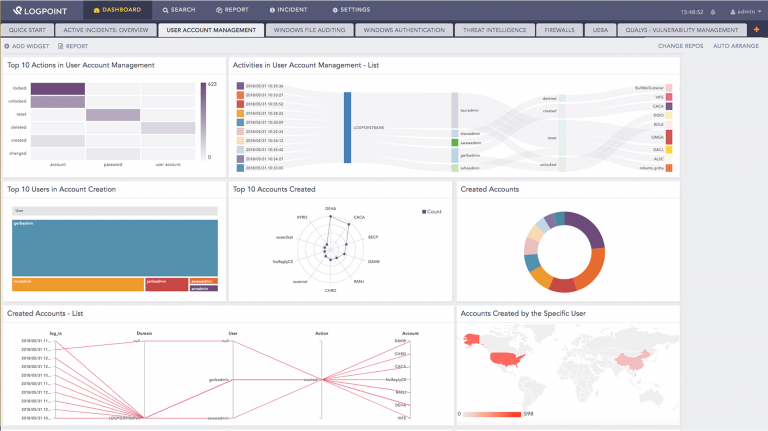

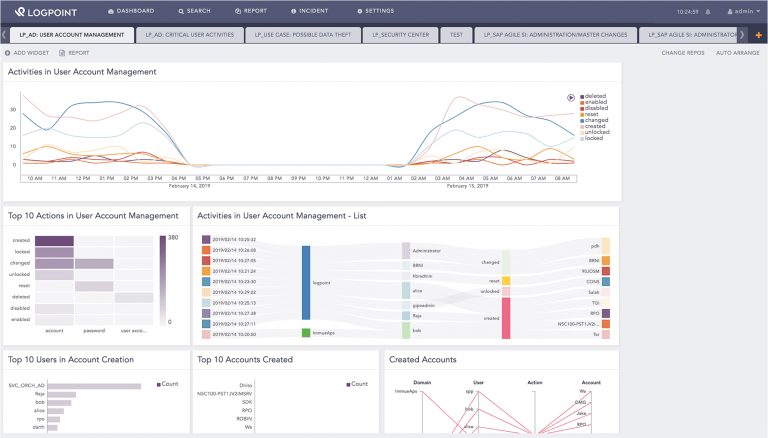

LogPoint kan give dig den klarhed, du har brug for. Vi implementerer konstant nye måder at visualisere din data på og stræber efter at skabe visualisering, der gør det let at fortolke og besvare, hvad din data fortæller dig. Dette gælder for alle vores kontrolelementer, inklusiv:

- Dashboards

- Rapporter / alarmer

- Ad-hoc-forespørgsler

Hændelsesrespons og -administration er centralt integreret i LogPoint, hvilket gør det nemt og praktisk at styre hændelser i dit team og muliggør yderligere effektive sikkerhedsundersøgelser. Du får nu tilføjelsen i form af forretningskontekst, sikkerhedsinformation, brugerovervågning, dataovervågning og applikationsovervågning – alt sammen inden for en enkelt grænseflade.

Vi, i IT Confidence A/S er klar til at hjælpe med opsætning.

Kontakt os – og vi vil give en fast pris på at få SIEM baseret på LogPoint installeret.

Tlf. 7020 7755

Mail: kontakt@itconfidence.dk